Connectivité sécurisée Qu’est-ce que la connectivité sécurisée ?

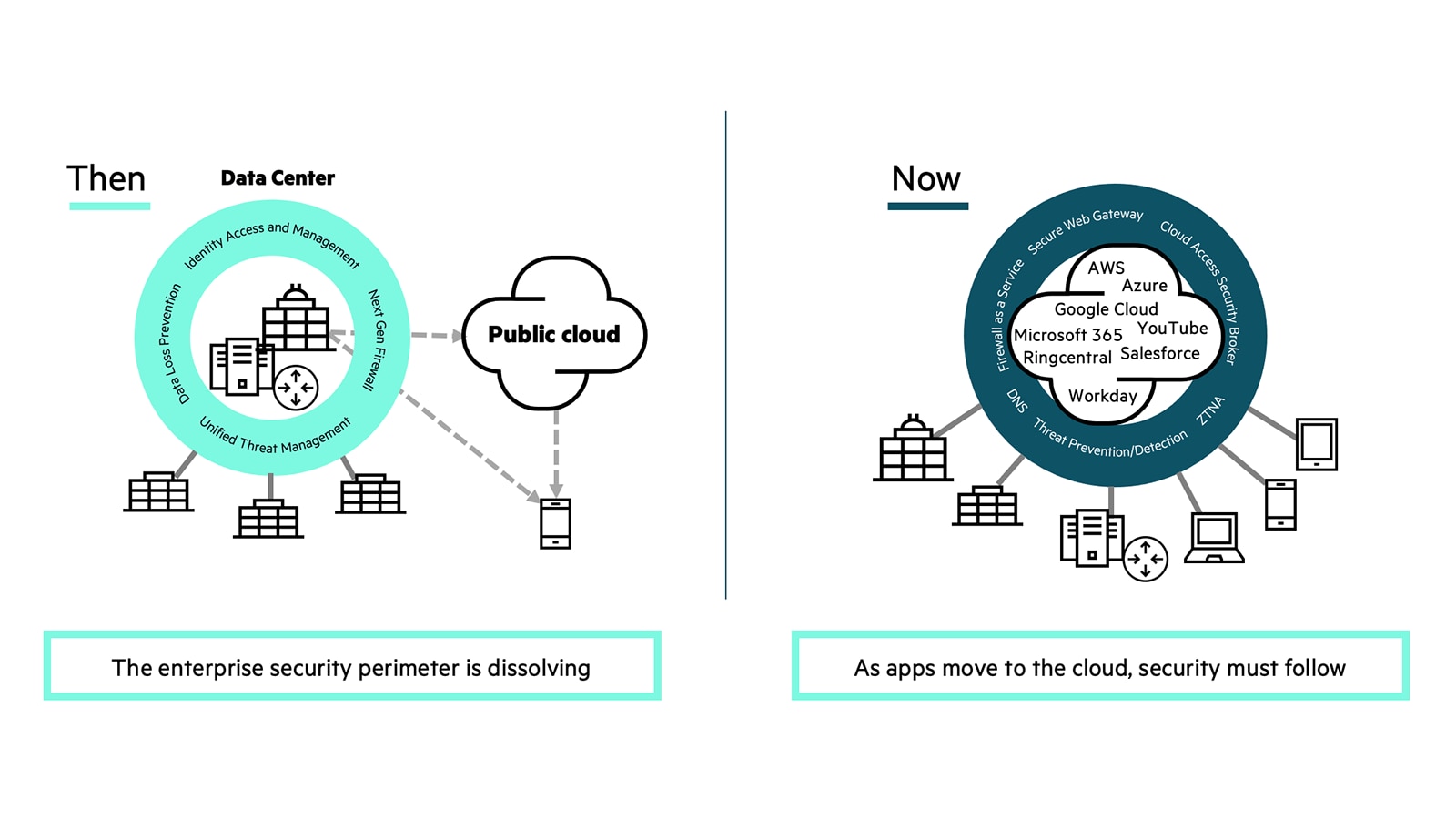

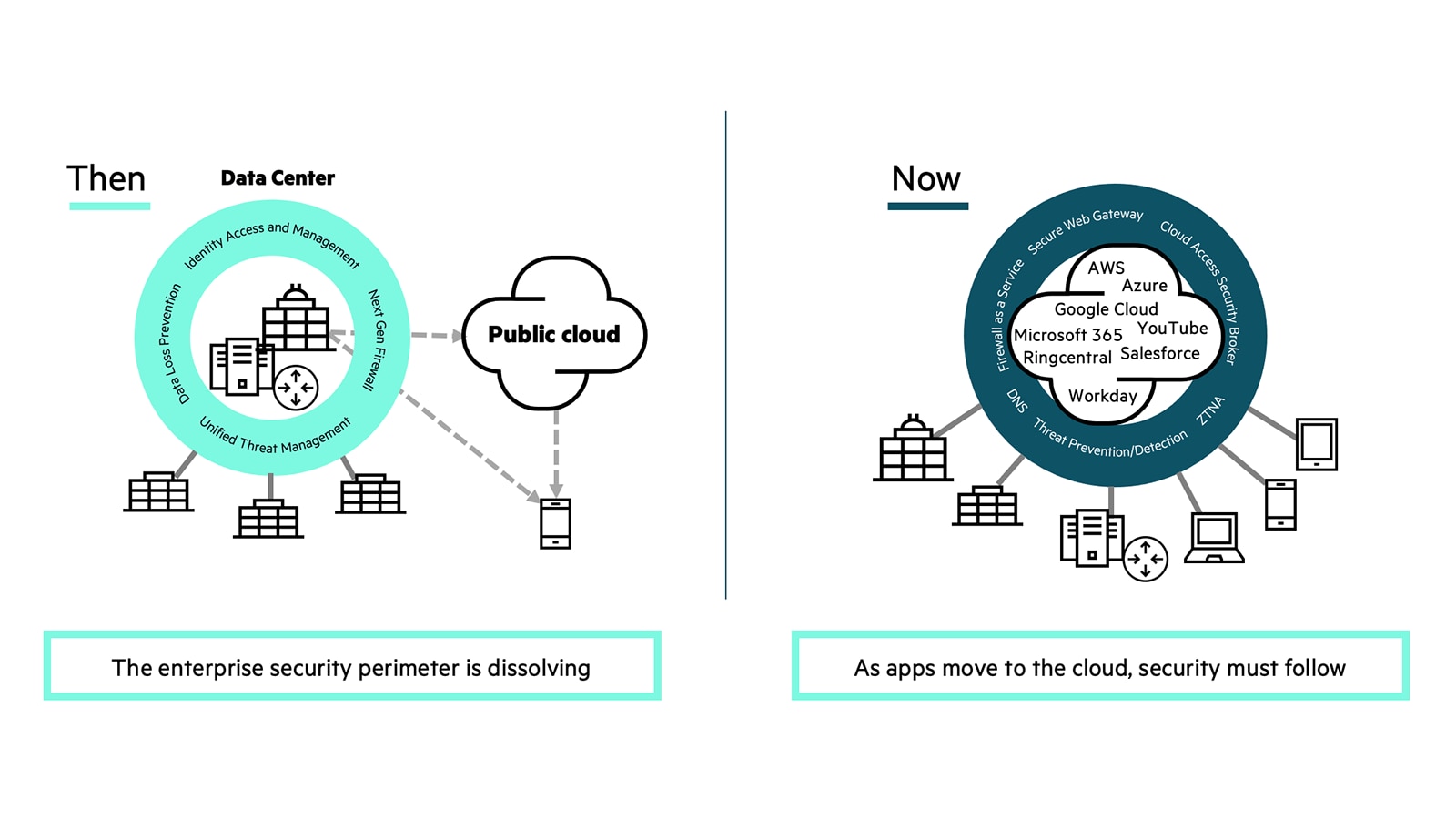

Avec l’essor du travail hybride, des violations de données et de cybermenaces de plus en plus sophistiquées, il est devenu essentiel pour les organisations de s’assurer que les employés, les appareils et les systèmes puissent se connecter en toute sécurité. Dans le modèle traditionnel, où toutes les applications étaient hébergées dans le datacenter, les organisations avaient la possibilité de sécuriser très efficacement la connectivité. Mais à mesure que les applications migrent vers le cloud et que les collaborateurs peuvent y accéder de n’importe où, le périmètre de sécurité se dissout. La connectivité sécurisée combine des technologies de sécurité réseau avancées telles que le SASE (Secure Access Service Edge) et le zero trust, pour permettre une communication sûre, fiable et efficace à l’échelle de nombreux sites, réseaux et appareils.

Table des matières

Pourquoi la connectivité sécurisée est-elle nécessaire ?

Plusieurs facteurs ont concouru à intensifier le besoin de connectivité sécurisée :

- Travail hybride : Les employés travaillant désormais à partir de divers lieux, la connectivité sécurisée leur garantit de pouvoir accéder en toute sécurité aux applications et aux ressources de l’entreprise sans compromettre la sécurité. Les modèles de travail hybrides nécessitent une protection fiable contre les risques associés aux réseaux non sécurisés et aux appareils distants. En sécurisant les connexions à distance, les entreprises réduisent la vulnérabilité des données sensibles accessibles de n’importe où.

- Augmentation des cybermenaces : Les cybermenaces évoluent constamment et, sans connectivité sécurisée, les organisations restent vulnérables aux attaques telles que hameçonnage, ransomware et DDoS. La connectivité sécurisée intègre diverses mesures de sécurité visant à détecter, prévenir et traiter les menaces sur tous types de réseaux, protégeant ainsi les actifs sur site et distants contre toute compromission.

- Données sensibles : La protection des données sensibles, telles que les informations sur les clients, la propriété intellectuelle et les données financières, est essentielle pour maintenir la confiance et la conformité. La connectivité sécurisée garantit la confidentialité des données grâce au chiffrement, aux contrôles d’accès et à des protocoles de sécurité qui empêchent l’accès non autorisé et la fuite de données.

- Exigences réglementaires : Diverses réglementations, telles que le RGPD, la loi HIPAA et la norme PCI DSS, obligent les organisations à protéger les données personnelles et financières. La connectivité sécurisée permet aux entreprises de maintenir leur conformité en intégrant des fonctionnalités de contrôle d’accès, de surveillance des flux de données et d’audit des journaux d’accès qui réduisent les risques d’amendes coûteuses et d’atteinte à la réputation.

Comment activer la connectivité sécurisée

La connectivité sécurisée repose sur une combinaison de technologies et de bonnes pratiques réseau telles que le SASE (Secure Access Service Edge) et le zero trust. Le SASE combine le SD-WAN avec des fonctionnalités de sécurité cloud telles que SWG, CASB et ZTNA afin d’offrir des connexions fluides et sécurisées aux applications cloud et sur site tout en garantissant des politiques de sécurité cohérentes sur tous les points d’accès. Le zero trust est un modèle de sécurité qui exige la vérification de chaque utilisateur, appareil et connexion tentant d’accéder au réseau en excluant toute confiance implicite au sein de celui-ci. Il limite strictement l’accès aux ressources autorisées, minimisant ainsi le risque d’accès non autorisé et de mouvement latéral.

Voici quelques fonctionnalités indispensables pour garantir la robustesse d’un cadre de connectivité sécurisée :

- ZTNA (Zero Trust Network Access) : Le ZTNA fonctionne sur le principe «∘ne jamais faire confiance, toujours vérifier∘». Le zero trust garantit que tous les utilisateurs et les appareils sont vérifiés et qu’ils n’ont accès qu’aux ressources autorisées. Le ZTNA minimise le risque d’accès non autorisé en masquant les applications vis-à-vis de l’Internet et en contrôlant l’accès en fonction des besoins. Il permet aux organisations de remplacer les VPN existants, qui sont moins sécurisés et peuvent donner un large accès aux ressources de l’entreprise – souvent au détriment de l’expérience utilisateur.

- SWG (Secure Web Gateway) : La SWG protège les utilisateurs contre l’accès aux sites web malveillants en filtrant le trafic web, en bloquant les URL nuisibles et en appliquant des politiques de navigation web. Il permet d’atténuer les risques liés au hameçonnage, aux programmes malveillants et à d’autres menaces basées sur le web.

- CASB (Cloud Access Security Broker) : À mesure que les données sensibles sont transférées vers des applications SaaS, le CASB sécurise l’utilisation des applications SaaS en appliquant des politiques de sécurité, en protégeant les données via des contrôles d’accès et en surveillant l’activité des utilisateurs. Le CASB garantit la conformité de l’utilisation du cloud aux politiques de sécurité, offrant ainsi une protection contre les fuites de données, les accès non autorisés et les violations de conformité.

- SD-WAN sécurisé : Le SD-WAN sécurisé combine les fonctionnalités réseau du SD-WAN avec des fonctions de sécurité intégrées telles que pare-feu de nouvelle génération, segmentation et détection des menaces, offrant ainsi un moyen sécurisé de connecter les succursales, les datacenters et les environnements cloud.

- Pare-feu de nouvelle génération (NGFW) : Les NGFW sont des pare-feux avancés dotés de fonctionnalités allant au-delà du filtrage de paquets traditionnel, dont la reconnaissance des applications, l’IDS/IPS, la protection DDoS et la microsegmentation :

- Le système de détection et de prévention des intrusions (IDS/IPS) surveille le trafic réseau pour détecter toute activité suspecte et peut bloquer automatiquement les menaces potentielles. L’IDS/IPS améliore la connectivité sécurisée en détectant et en atténuant les menaces avant qu’elles ne puissent exploiter les vulnérabilités d’un réseau.

- La protection DDoS protège les réseaux contre les attaques par déni de service distribué, qui inondent les réseaux de trafic malveillant au risque de provoquer des temps d’arrêt. Elle garantit que la connectivité reste fiable et accessible, même en cas d’attaque DDoS.

- La microsegmentation applique les principes zero trust en divisant les réseaux en segments pour contrôler l’accès en fonction de paramètres d’identité stricts et vérifiés en permanence. Elle limite les mouvements latéraux au sein des réseaux, de sorte que même si un appareil est compromis, il ne peut pas facilement propager des menaces à d’autres parties du réseau.

HPE Aruba Networking et la connectivité sécurisée

L’offre de connectivité sécurisée HPE Aruba Networking est une plateforme zero trust pour la protection des utilisateurs, des appareils et des données dans divers environnements. La solution HPE Aruba Networking Secure Access Service Edge (SASE) intègre les fonctions de réseau et de sécurité afin de créer une approche unifiée déployée dans le cloud pour sécuriser la connectivité.

- EdgeConnect SD-WAN : EdgeConnect SD-WAN combine une connectivité optimisée avec des fonctionnalités WAN avancées telles que le conditionnement de chemin, AppExpress et l’optimisation WAN avec un pare-feu nouvelle génération (NGFW) intégré comprenant l’IDS/IPS et une protection DDoS adaptative. Cette solution intègre également une segmentation basée sur le rôle pour contrôler les flux de trafic, garantissant ainsi la sécurité des données stratégiques et sensibles présentes dans les succursales, les environnements cloud et les datacenters. La combinaison des fonctionnalités réseau et de sécurité garantit un accès fiable et sécurisé aux applications et aux ressources tout en protégeant contre les menaces avancées.

- HPE Aruba Networking SSE : HPE Aruba Networking SSE est une plateforme cloud native qui intègre les fonctionnalités ZTNA, SWG et CASB. Avec un moteur de politique unique et plusieurs points de présence (PoP) mondiaux, elle offre une sécurité cohérente et transparente et un accès optimisé dans le monde entier. Cette plateforme comprend une fonctionnalité ZTNA sans agent qui permet de faciliter et sécuriser les accès tiers sans passer par des agents de terminaux, offrant ainsi aux organisations la possibilité de sécuriser le trafic web, de surveiller l’utilisation du cloud et de contrôler l’accès aux applications sensibles dans les environnements hybrides et distants.

- HPE Aruba Networking Central : HPE Aruba Networking Central fournit des fonctionnalités NAC (contrôle d’accès réseau). Cette plateforme comprend une fonctionnalité de découverte pilotée par l’IA pour profiler tous les appareils connectés au réseau, y compris les devices IoT, garantissant ainsi une visibilité et un contrôle complets. Ses fonctionnalités de détection et réponse aux incidents réseau (NDR) repèrent les modèles et les comportements malveillants grâce au machine learning, identifiant ainsi les menaces de sécurité de manière proactive. De plus, la solution met en œuvre une microsegmentation basée sur le rôle pour isoler le trafic des applications stratégiques et des devices IoT, ce qui permet de limiter les risques de mouvement latéral et d’améliorer la sécurité globale du réseau.

En combinant ces solutions, HPE Aruba Networking permet aux organisations de déployer une connectivité sécurisée à la fois résiliente et adaptable. Cette approche basée sur les principes zero trust exige une authentification et une autorisation pour chaque connexion, et permet aux organisations de protéger leurs réseaux et leurs données contre un large éventail de cybermenaces.