セキュリティと信頼性

セキュリティは単なる機能ではありません。信用と信頼の基盤になります。エッジからクラウドまで、そしてその間のすべてのポイントで、HPEの製品とサービスには細部にまでセキュリティ機能が組み込まれています。新しい脅威に対応するための継続的尽力で、お客様のデータ、アプリケーション、インフラストラクチャを保護する、堅牢な防御機能を提供します。

CISA Secure by Design誓約

HPEは、お客様に可能な限り最も安全な製品を提供することに尽力しています。2024年5月、HPEはサイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) の「Secure by Design」誓約に自主的に署名しました。この誓約の達成に向けたHPEの進捗状況の詳細については、こちらをご覧ください。

すべてのレイヤーでのセキュリティ

設計段階からセキュリティを確保するアプローチは、最初の1バイトのコードが書き込まれた時点、または最初の1個のチップがはんだ付けされた時点ですでに始まっています。お届けするすべての製品とすべてのサービスが、設計段階からのセキュリティを確保の原則を使用して構築されることをお客様に保証する責任がある。私たちは、そう考えています。

製品セキュリティの概要

ヒューレット・パッカード エンタープライズ (HPE) にとって、製品セキュリティは単なる優先事項ではなく、DNAの中核を成すものです。HPEの製品セキュリティオフィス (PSO) は、HPEの製品ポートフォリオ全体にわたって高水準のセキュリティを確保することを一任された、中心的な触媒でありパートナーです。

製品開発のあらゆる段階にセキュリティを組み込むことで、HPEのイノベーションを保護するだけでなく、製品セキュリティを重要な要素として捉えるHPEの信念を強化し、お客様にHPE製品を使用する際の信頼と安心感を提供します。

開発にセキュリティを統合

HPEは、独自のSDLを通じて製品開発のあらゆる段階にセキュリティを統合し、NIST Secure Software Development Framework (SSDF) のガイドラインに従って高度な自動化ツールを使用することで、堅牢なセキュリティ対策を実現しています。

製品の脆弱性への対応

HPEでは、製品セキュリティ対応チーム (PSRT) が防御の最前線に立ち、すべての製品におけるセキュリティの脆弱性に対応して被害を軽減しています。HPEの専任チームが、脆弱性に関するすべての報告を綿密にトリアージ、追跡、エスカレーション、解決することで、高水準のセキュリティとコンプライアンスをサポートし、維持しています。

セキュリティレポートの包括的な管理

PSRTは、報告されたセキュリティの脆弱性を解消することに尽力します。HPEは、開発チームや調査員と連携して責任ある情報開示について協議し、問題を迅速かつ効果的に解決します。HPEのチームは、HPEサポートセンターに詳細なセキュリティ報告書を公開し、問題解決について記録しながら社内のセキュリティポリシーに準拠していることを確認します。

業界リーダーとの連携

HPEは、社内の開発チーム、お客様、セキュリティ調査員、著名なセキュリティ調査組織など、多様な関係者から脆弱性レポートを受け取ります。こうした協力関係は、一般の人々の反応を調整し、それぞれのテクノロジーを統合した製品のセキュリティを確保するうえで不可欠です。

脆弱性管理の管轄

HPEのCVE採番機関 (CNA) に指定されたPSRTは、HPEの全製品の脆弱性についてCVE番号を登録、評価して、発行します。この機関が、脆弱性管理における透明性と説明責任に対するHPEの取り組みを裏付けます。

脆弱性報告 (CVE) の透明性

HPEセキュリティ報告書の公式リストには、HPE製品に含まれる他のサプライヤーのソフトウェアやファームウェアなど、HPEのお客様に影響を与える製品に影響を及ぼすすべてのCVEが含まれています。HPEが実装したソフトウェアおよびファームウェアについては、CWEとCPEの両方を提供し、CVEの情報の正確性を担保することをお約束します。

潜在的な脆弱性の報告

ヒューレット・パッカード エンタープライズ (HPE) 製品セキュリティ対応チーム (PSRT) は、HPE製品の脆弱性について報告を受け、追跡、管理、開示することに責任を負います。HPE PSRTは、脆弱性が報告された場合、業界、非営利団体、政府機関、セキュリティコミュニティと積極的に連携します。セキュリティの脆弱性とは、攻撃者がその環境内のHPE製品を通じて製品、顧客インフラストラクチャ、またはITシステムの機密性、完全性、または可用性を侵害し得る、製品の弱点をいいます。

継続的なサイバー防御

HPEのCyber Defense Centerは、グローバルサイバーセキュリティ運用ヘッドクォーターとして機能し、インシデント対応アナリストが常駐しています。毎日35億件のイベントが弊社のSIEMで記録されています。チームは、データを分析し、24時間、アイルランドのゴールウェイ、テキサス州ヒューストン、インドのバンガロールの最新施設から、潜在的なサイバー攻撃の脅威を検出、調査し、対応します。さらに、HPEはインシデント通知規制に適合した公式のインシデント対応プロセスを実行しています。

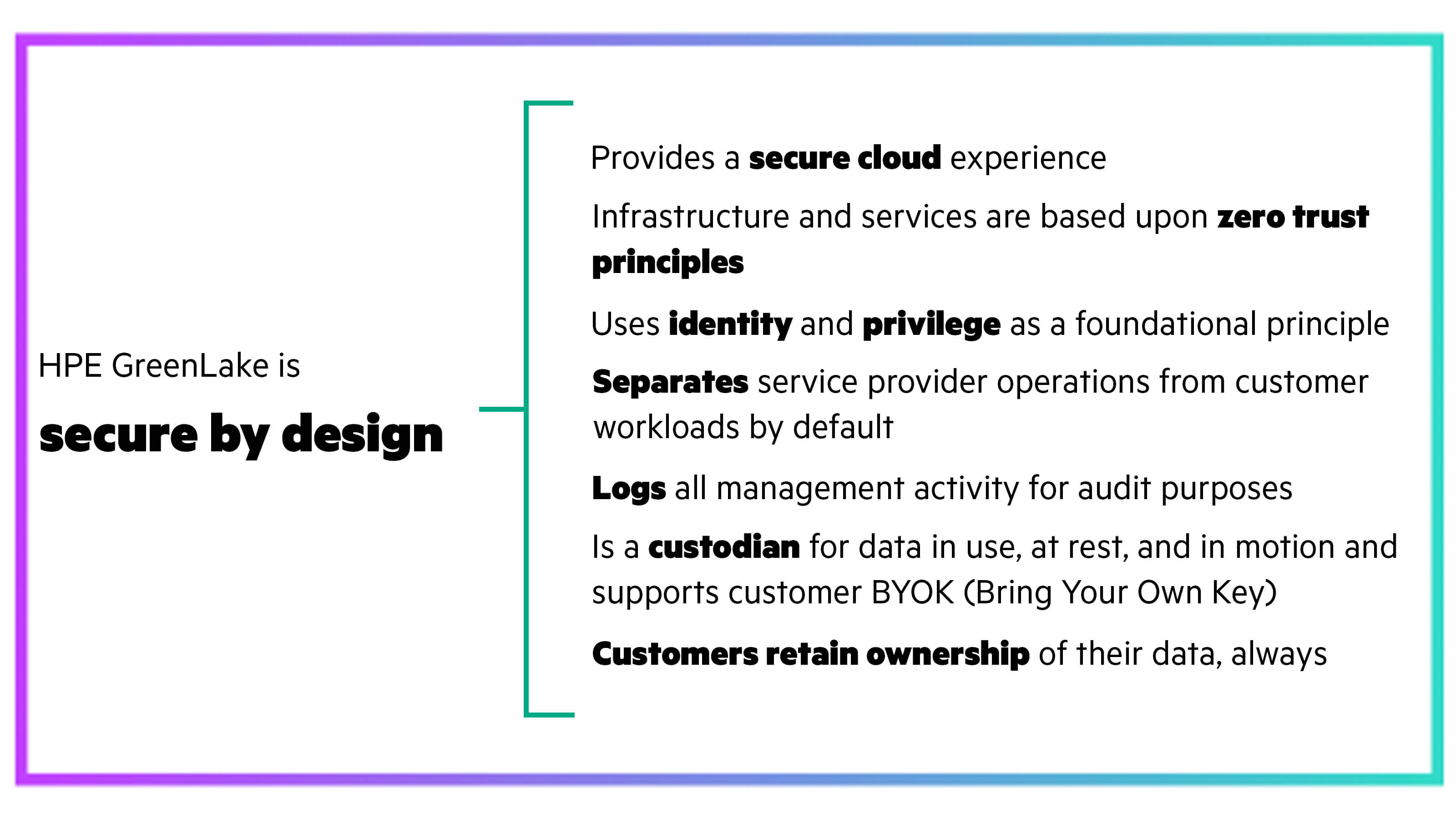

GreenLakeの統合プラットフォームエクスペリエンスは、2,000種以上のセキュリティ制御を継続的に適用し、お客様とデータをリアルタイムで保護します。

Ponemon Institute:ITセキュリティギャップの解消に関する2025年グローバル調査:エッジからクラウドまでのサイバーセキュリティギャップへの対処

Edge-to-Cloud環境のユーザーとデバイスに対する可視性と制御性が不足していると、ITセキュリティのギャップが広がります。Ponemon Instituteが2025年に実施した調査により、パフォーマンスの高いチームがITインフラストラクチャに潜む脅威を最小限に抑えるために使用しているセキュリティ戦略の一覧が作成されました。

ゼロトラストセキュリティ: セキュリティアーキテクチャーへの新たなアプローチ

毎年、世界中で何兆ドルものサイバー犯罪による被害があります。堅牢なセキュリティソリューションにより、絶え間ない攻撃からビジネスを防御できます。